Как установить VPN и обходить блокировки. Пять надежных сервисов. Как сделать личный VPN? Как настроит vpn на компьютере

Существует гораздо больше настроек частной виртуальной сети, чем просто регистрация и ее активация. Наш гайд поможет вам извлечь максимальную пользу из данного средства обеспечения конфиденциальности и безопасности.

Каждый должен использовать частную виртуальную сеть (VPN) вне зависимости от способа подключения к Интернету: будь то компьютер или смартфон. Возможно, это звучит параноидально, но настоящие угрозы и вправду существуют, и они становятся только хуже. Злоумышленники могут попытаться перехватить вашу личную информацию через Wi-Fi сети. И каждый раз, когда вы выходите в Интернет, ваш интернет провайдер (ISP) имеет доступ ко всему, что вы отсылаете, а также Конгресс дал добро на продажу вашей анонимной информации рекламодателям. На широких просторах Интернета рекламодатели и шпионы могут отслеживать ваши похождения по сайтам и ваше местоположение, просматривая ваш IP-адрес. И это звучит пугающе.

Дело в том, что Интернет был разработан не для того, чтобы защищать вашу конфиденциальность. Он был создан для облегчения обмена информацией, а не для пользовательской анонимности, конфиденциальности или зашифрованного общения. Хоть HTTPS-соединение делает многое для защиты вашей информации, оно не защищает от атаки на интернет-провайдеров или на локальные сети, что в свою очередь является серьезной проблемой, если вы когда-либо пользовались не своим соединением, например, в отеле или кафе.

И пока новый, более конфиденциальный Интернет не появился (возможно, он никогда и не появится), использование VPN – это самый легкий способ быть уверенным, что вы делитесь личной информацией настолько мало, насколько это возможно. Не сомневайтесь: Вам нужна частная виртуальная сеть.

Что VPN может и НЕ может

Как и с другими инструментами безопасности, здесь важно понимать границы возможностей VPN. В конце концов, вы же не будете надеяться, что бронежилет спасет вас при падении из самолета или что парашют остановит пулю.

Когда вы включаете VPN, ваш трафик направляется через зашифрованный туннель на сервер, управляемый VPN-компанией. Это означает, что ни ваш интернет-провайдер, ни кто-либо (или что-либо) еще подключенный к вашему роутеру не увидят ваш интернет-трафик. Ваш трафик выходит в Интернет через VPN-сервер. Если вы отправитесь на сайт, который не использует HTTPS-соединение, ваш трафик больше не будет зашифрован.

И так как ваш трафик исходит от VPN-сервера, ваш настоящий IP-адрес благополучно скрыт. Это важно, потому что IP-адреса распределены географически и могут быть использованы для определения вашего местоположения. И если кто-то попытается узнать ваш IP-адрес, то он увидит IP-адрес VPN-сервера. И это может пригодиться, если вы хотите подменить свое местоположение. Подключаясь к VPN-серверу в Лондоне, вы можете сделать так, чтобы это выглядело, будто вы выходите в Интернет из Великобритании.

А вот то, что VPN НЕ может предоставить: сделать ваш трафик полностью анонимным. Для этой цели вам лучше использовать такие сервисы как Tor. К этому превосходному средству анонимизации можно легко получить доступ через специальную версию Firefox браузера. Вместо того, чтобы передавать ваши данные через одного посредника (через VPN-сервер), Tor перенаправляет вашу информацию через несколько различных компьютеров сети Tor. Это делает процесс отслеживания вашей активности и вашего пребывания в сети намного сложнее.

В добавок ко всему, веб-сайты могут отслеживать ваши передвижения через куки-файлы, сбор личной информации в браузере, онлайн-трекеры и другие заумные приспособления. Использование блокировщика рекламы, такого как Privacy Badger, помогает подавить этих наблюдательных вредителей, а также усложняет рекламодателям отслеживание вашего перемещения по сети.

И наконец, наличие у вас частной виртуальной сети не означает, что вы можете забыть об основных правилах безопасности. Несмотря на то, что некоторые VPN-сервисы заявляют, что они могут блокировать вирусы, мы рекомендуем отдельное антивирусное ПО для вашего компьютера, так как оно было разработано именно для защиты вашего компьютера от вредоносных программ.

Также вам лучше использовать менеджер паролей, потому что многоразовое использование одного и того же пароля зачастую является основной причиной взлома или заражения. Еще одно предостережение заключается в использовании обыкновенной интуиции при открывании ссылок или приложений в электронных письмах. Фишинговые атаки – атаки, когда взломщик использует фиктивный сайт, который скопирован с настоящего, чтобы одурачить и заставить вас ввести ваши личные данные – настолько распространены, что стали практически обыденностью, так что будьте бдительны.

Как выбрать VPN

При выборе VPN есть несколько ключевых моментов, на которые стоит обратить внимание. К примеру, VPN-сервис должен предоставлять вам подключение пяти устройств одновременно, как минимум. Также обращаем внимание, позволяет ли VPN-сервис использовать BitTorrent трафик на своих серверах. Некоторые позволяют, а некоторые нет, так что обратите на это внимание, ведь вы не хотите разочароваться в компании, в которую вы ежемесячно вносите плату.

Говоря об оплате, средняя стоимость VPN составляет 10.53$ в месяц. Если VPN-сервис взимает ежемесячную плату больше этой, то это не означает, что они вас обворовывают, но они должны предлагать взамен что-то существенное. Например, лучший интерфейс или большое количество расположений серверов, чтобы немного подсластить сделку. Обычно вам предлагается скидка, если вы оформляете долгосрочный контракт, но мы не советуем вам делать это, пока полностью не убедитесь, что вы счастливы именно с этим сервисом.

Прежде чем покупать VPN внимательно прочтите условия обслуживания. В этом документе будет выделено, какую информацию VPN-сервис хранит у себя и что он делает с этой информацией. Многие компании утверждают, что они не ведут логи трафика, что превосходно. Другие идут дальше и утверждают, что они не следят за активностью пользователя вообще. И это важно, так как VPN имеет доступ ко всей информации, которую вы пытаетесь защитить от других. В лучших условиях обслуживания все вышеперечисленные моменты прозрачно прослеживаются, а в худших наоборот — все туманно, с большим количеством ссылок на детали и на закон. Если вы чувствуете, будто расшифровываете Петькину грамоту, при прочтении одного из таких документов, будьте уверены, что вам нужно обратиться в другой сервис. TunnelBear, к примеру, четко и прозрачно объясняет свои услуги на легком и доступном языке.

Также не будет лишним посмотреть, где находится VPN-компания. Помните, что это не всегда физическое местоположение компании, а юридический аспект, который указывает под чьей юрисдикцией работает компания. К примеру, NordVPN находится в Панаме, а ProtonVPN – в Швейцарии. Это означает, что на эти компании не распространяется закон о хранении данных, по которому службы безопасности могут получить доступ к хранящейся на них информации. Другой пример, Hide My Ass VPN находится в Великобритании, где подобные законы более жестоки.

Самое главное при выборе VPN – это доверие. Так что если местоположение, цена или условия обслуживания не внушают вам доверия, то попробуйте другой сервис.

Лучшие VPN-сервисы в 2019 году:

Платный или бесплатный VPN

Недавно мы провели опрос 1000 человек на тему использования VPN. Согласно нашим результатам 62,9% опрошенных говорят, что они не желают платить более 5$, и 42,1% утверждают, что хотят использовать бесплатный VPN.

К сожалению, большинство VPN-сервисов далеки от безвозмездного предоставления своих услуг. Или хотя бы менее 5$. Но вам не нужно грабить банк для того, чтобы быть защищенным. После пробного использования сервиса в течение 1-2 месяцев вы можете оформить долгосрочный контракт, тем самым уменьшая свои затраты. Private Internet Access VPN – превосходный и доступный сервис, который стоит всего лишь 6.65$ в месяц за предоставляемые услуги (без излишеств).

Большинство VPN-сервисов предлагают пробный период, который обычно ограничен по времени. Другие, как TunnelBear и AnchorFree Hotspot Shield Elite, предлагают полностью бесплатные версии своих продуктов, но с некоторыми ограничениями, которые не действуют на платных пользователей. К примеру, TunnelBear ведет учет данных своих бесплатных пользователей. А вот бесплатная Hotspot Shield версия работает на рекламе. У ProtonVPN – создателей защищенного почтового сервиса ProtonMail – также есть ограниченный пробный период.

Браузер Opera имеет встроенный бесплатный VPN и ничего не взимает за его использование. Также Opera предлагает отличные VPN-приложения отдельно для IOS и Android совершенно бесплатно, обеспечивая вас защитой, куда бы вы ни направились.

Приступаем

Как только вы установите сервис, первое, что вы должны сделать, это загрузить приложение компании. Обычно для этого есть специальные загрузочные страницы на веб-сайте VPN-сервиса. Так что вперед, скачайте приложение и на ваши мобильные устройства; чем больше устройств защитите, тем лучше для вас. В большинстве случаев вы платите один раз за подписку на определенное количество лицензий (обычно пять), а затем можете использовать сервис на любом устройстве, для которого есть специальное приложение.

Мы обнаружили, что при выпуске VPN для Mac, версии приложений в Mac App Store иногда могут отличаться от версий доступных на сайте VPN-сервиса. Судя по всему, такое случается из-за ограничений компании Apple. Путем проб и ошибок, конечно, можно узнать, какая же версия будет у вас работать, но мы сделали это за вас в наших обзорах.

После того, как вы установили приложение, вам предложат ввести входную информацию. В большинстве случае это имя пользователя и пароль, которые вы указали при регистрации. Некоторые компании, например, Private Internet Access, назначают вам имя пользователя отличное от ваших платежных данных для обеспечения большей конфиденциальности пользователей.

После того, как вы вошли, ваше VPN приложение подключается к ближайшему к вам VPN-серверу. Это делается для обеспечения лучшей скорости через VPN, так как задержки и уменьшение скорости растут по мере увеличения расстояния между вашим фактическим местоположением и местоположением VPN-сервера. Вот и все: теперь ваша информация направлена через безопасный туннель к VPN-серверу.

Имейте в виду, что вам не обязательно устанавливать приложение VPN компании. Вместо этого вы можете настроить сетевые параметры вашего устройства, чтобы напрямую подключиться к VPN-сервису. Если вас беспокоит возможная слежка «под капотом» приложения, то эта опция хорошо вам подходит. У большинства VPN-сервисов есть инструкции по настройке вашего устройства.

Выбор сервера

Иногда вам, возможно, не захочется подключаться к серверу, который рекомендует VPN-приложение. Возможно, вам захочется подделать свое местоположение, использовать BitTorrent через VPN или возникнет желание воспользоваться преимуществом некоторых настроенных серверов, которые предоставляет вам ваша VPN-компания.

Многие VPN-компании включают интерактивную карту в свои приложения. К примеру, в NordVPN вы можете кликнуть на страну, чтобы подключиться к ее серверам. Это доступный способ понять, куда направляется ваша информация, и скорее всего там будет список серверов, из которых вы можете выбрать.

Выбор сервера полностью зависит от того, что вы хотите сделать. Для безопасности и скорости вам лучше выбрать сервер неподалеку от себя. Для доступа к контенту, зависящему от региона, вам следует выбрать сервер в соответствующем регионе. К примеру, если вы хотите посмотреть BBC, вам лучше подключиться к туннелю в Великобритании. У некоторых VPN-компаний, KeepSolid VPN Unlimited и NordVPN, к примеру, имеются специальные серверы для стрима видео.

Подобные специальные серверы полезны, потому что такие стрим-сервисы, как Netflix, блокируют VPN. Речь идет о лицензионном контенте, который защищается студиями и самим Netflix. Например, у Netflix есть права на предоставление Star Trek: Discovery за пределами США, но находясь в самих США вам нужно заплатить за CBS’s All Access сервис.

Также было бы неплохо проверить разрешает ли ваш VPN-сервис BitTorrent трафик на всех серверах или только на специальных. NordVPN также, как и многие другие сервисы, четко дает понять, что не допускают использование торрентов. Но TorGuard, к примеру, ничего не имеет против этого и позволяет использовать торренты на всех серверах компании.

Такие сервисы, как NordVPN и ProtonVPN, имеют расширенные параметры безопасности, например, доступ к сети Tor или многоинтервальный VPN. Как было отмечено ранее, Tor – это инструмент для обеспечения более высокого уровня конфиденциальности. Он позволяет вам получить доступ к скрытым веб-сайтам на просторах, так называемого, Dark Web. Многоинтервальный VPN работает схожим образом: вместо того, чтобы перенаправить ваш трафик через один VPN-сервер, многоинтервальное соединение перебросит вас сначала на один сервер, а затем на другой. Оба предложения работают во благо конфиденциальности, но в ущерб скорости.

Если вы решили игнорировать сторонние приложения и настраивать сетевые параметры вручную, то, возможно, вам придется вводить информацию для каждого VPN-сервера отдельно.

Расширенные настройки

Набор функций в каждой частной виртуальной сети отличается от сервиса к сервису, так что мы можем лишь обобщить и предположить, что вы можете увидеть перед глазами, когда откроете панель настроек. Но мы рекомендуем вам почитать документацию и попробовать покликать по кнопкам. Самый лучший способ научиться что-то использовать – испытать это, в конце концов.

Большинство VPN-сервисов включают в себя функцию Kill-Switch. После включения эта опция запрещает компьютеру получать или передавать информацию через Интернет, пока выключен VPN. Эта функция полезна, когда ваш компьютер отключается от VPN и может передать (или получить) биты информации по незашифрованному соединению.

Многие сервисы предлагают опцию выбора VPN протокола. Выглядит пугающе, так как у протоколов странные непонятные имена, и компании редко предоставляют информацию о том, что будет, если протокол сменить. В общем, это та вещь, которую вы можете оставить в покое.

Но если вас это все же заинтересовало, то OpenVPN – это протокол, который мы рекомендуем. Он находится в открытом доступе, так что его просмотрело очень много глаз на возможные уязвимости. IKEv2 — хорошая, безопасная замена в случае, если OpenVPN недоступен. Имейте в виду, что на некоторых платформах, как macOS и iPhone, OpenVPN не всегда доступен из-за дополнительных ограничений, наложенных на разработчиков.

Когда стоит пользоваться VPN

Для обеспечения наивысшего уровня безопасности вы должны использовать частные виртуальные сети так часто, насколько это возможно, а в идеале – все время. Но это в идеале, что не всегда достижимо. Как минимум, вам стоит использовать VPN, если вы пользуете сетью, которую не контролируете, а в особенности, если это публичная Wi-Fi сеть. Но чаще всего мы рекомендуем пользователям настраивать свои VPN-приложения так, чтобы те работали как можно дольше. Вы всегда можете отключиться, если вам это начнет доставлять неудобства.

VPN для Android и других мобильных устройств немного сложнее, в частности, когда вы часто входите и выходите из зоны доступа мобильной сети. Каждый раз, когда вы теряете и переполучаете данные подключения, VPN также переподключается, что добавляет утомительного ожидания. Также наименее вероятно, что ваш мобильный трафик может быть перехвачен, но мы видели исследования, доказывающее, что это возможно. Учитывая тот факт, что правоохранительные и разведывательные органы имеют практически беспрепятственный доступ к данным телекоммуникации, то вот вам неплохой совет: пользуйтесь VPN даже во время использования сотовой связи. Вдобавок большинство мобильных устройств могут подключаться автоматически к знакомым Wi-Fi сетям. Как минимум, вы должны использовать VPN во время подключения через Wi-Fi, потому что элементарно просто подделать Wi-Fi сеть.

Многие VPN-сервисы предоставляют настройку параметров того, как и при каких обстоятельствах им стоит переподключаться в случае, когда соединение было разорвано. Мы честно не можем придумать причину, по которой вам бы не хотелось, чтобы ваш VPN-сервис попытался переподключиться, и поэтому всем рекомендуем убедиться в том, что настройки выставлены правильно.

Если вы обеспокоены тем, что VPN тормозит ваши соединения или блокирует важный трафик, то вам нужно взглянуть на опцию сплит-туннелирования. И снова повторимся, что разные компании дают этой опции разное имя, но ее суть в том, что вам позволят настроить приложения, которые будут пользоваться VPN-соединением для своего трафика, и приложения, которые будут работать в штатном режиме. К примеру, TunnelBear включает в себя опцию не туннелировать приложения Apple, чтобы те могли функционировать на Mac. Стримеры и геймеры, нуждающиеся в VPN, наверняка заинтересуются этой опцией.

Как использовать VPN для стрима через Chromecast или AirPlay

Chromecast и AirPlay позволяют вам транслировать музыку и видео с вашего компьютера или мобильного устройства на колонки, телевизоры и прочие стрим-устройства. Но для всех них необходим Wi-Fi, что может быть проблематично, если вы используете VPN.

При включенном VPN ваш трафик перемещается по зашифрованному туннелю, что не дает устройствам, подключенным к одной Wi-Fi сети, друг друга обнаружить. Это так и должно работать, поскольку вы же не хотите, чтобы кто-то, просто находясь в зоне действия вашей сети, узнал, чем вы занимаетесь. Грустно признать, но это также означает, что Chromecast и AirPlay не будут работать, пока вы используете VPN.

Самое простое решение – это выключить VPN, но оно не единственное. Вы можете использовать сплит-туннелирование, как было отмечено ранее, чтобы направить через VPN только тот трафик, который вы хотите защитить. Также вы можете включить плагин VPN-browser, он шифрует только трафик браузера и ничего больше.

Альтернативное решение: вы можете установить VPN на ваш маршрутизатор. После этого все устройства, подключенные к вашему роутеру (от вашего телефона до умной соковыжималки), будут использовать зашифрованный трафик. Это отличное решение для хорошо оснащенных умных домов.

Частные виртуальные сети – это не ядерная физика

С первого взгляда VPN могут показаться некими мистическими средствами безопасности, но многие компании усердно работают над тем, чтобы сделать их понятными и удобными в использовании. Большинство из них теперь не представляют сложности. Так и должно быть. И хотя раскошеливаться на защиту от возможных угроз всегда неохота, VPN – это один из лучших и легких способов защитить ваш сетевой трафик от… Да от всего.

Лучшие VPN-сервисы в 2019 году:

Отказ от ответственности : Эта статья написана только для образовательных целей. Автор или издатель не публиковали эту статью для вредоносных целей. Если читатели хотели бы воспользоваться информацией для личной выгоды, то автор и издатель не несут ответственность за любой причиненный вред или ущерб.VPN-технологии сегодня прочно вошли в повседневную жизнь и на слуху не только у IT-специалистов, поэтому мы решили обновить ряд старых статей, значительно дополнив и расширив имеющуюся в них информацию. Если десять лет назад VPN был в основном уделом достаточно крупных организаций, сегодня он широко используется повсеместно. В этой статье мы рассмотрим, что такое VPN в 2019 году, какие технологии доступны, в чем их достоинства и недостатки и как это все можно использовать.

Прежде всего определимся с терминологией. VPN (Virtual Private Network, виртуальная частная сеть ) - обобщенное название технологий позволяющих обеспечить построение логической (виртуальной) сети поверх физической, чаще всего поверх сети интернет или иных сетей с низким уровнем доверия.

Для построения сетей VPN обычно используются туннели , туннелирование это процесс установления соединения между двумя точками с использованием инкапсуляции, когда данные одного протокола помещаются в "конверты" другого протокола с целью обеспечить их прохождение в неподходящей среде, обеспечения целостности и конфиденциальности, защиты с помощью шифрования и т.д. и т.п.

Т.е. если подходить к вопросу терминологии строго, то под VPN следует понимать виртуальную сеть, которая образуется путем установления туннельных соединений между отдельными узлами. Но на практике термины используются гораздо более вольно и очень часто вносят серьезную путаницу. Скажем, популярный сейчас доступ в интернет через VPN виртуальной частной сетью собственно не является, а представляет туннельное соединение для выхода в интернет, с логической точки зрения ничем не отличаясь от PPPoE, которое тоже является туннелем, но VPN его никто не называет.

По схеме организации можно выделить две большие группы: клиент-серверные технологии и просто туннели. В названии первых обычно принято использовать аббревиатуру VPN, у вторых нет. Туннели требуют наличия с обоих концов выделенного IP-адреса, не используют вспомогательных протоколов для установления соединения и могут не иметь инструментов контроля канала. Клиент-серверные решения, наоборот, используют дополнительные протоколы и технологии, осуществляющие установку связи между клиентом и сервером, контроль и управление каналом, обеспечение целостности и безопасности передаваемых данных.

Ниже мы рассмотрим наиболее популярные типы туннельных соединений, которые применяются для построения VPN-сетей, начнем с классических решений.

PPTP

PPTP (Point-to-Point Tunneling Protocol, туннельный протокол точка-точка ) - один из наиболее известных клиент-серверных протоколов, получил широкое распространение благодаря тому, что начиная с Windows 95 OSR2 PPTP-клиент был включен в состав ОС. В настоящее время поддерживается практически всем спектром систем и устройств, включая роутеры и смартфоны (клиент удален из последних версий macOS и iOS).

Технически PPTP использует два сетевых соединения: канал управления, работающий через TCP и использующий порт 1723 и GRE-туннель для передачи данных. Из-за этого могут возникать сложности с использованием в сетях мобильных операторов, проблема с одновременной работой нескольких клиентов из-за NAT и проблема проброса PPTP соединения через NAT.

Еще одним существенным недостатком является низкая безопасность протокола PPTP, что не позволяет строить на нем защищенные виртуальные сети, но широкое распространение и высокая скорость работы делают PPTP популярным там, где безопасность обеспечивается иными методами, либо для доступа в интернет.

L2TP

L2TP (Layer 2 Tunneling Protocol, протокол туннелирования второго уровня ) - разработка компаний Сisco и Microsoft, использует для передачи данных и управляющих сообщений единственное UDP соединение на порту 1701, но не содержит никаких встроенных средств защиты информации. L2TP-клиент также встроен во все современные системы и сетевые устройства.

Без шифрования L2TP широко применялся и применяется провайдерами для обеспечения доступа в интернет, обеспечивая таким образом разделение бесплатного внутрисетевого и дорогого интернет трафика. Это было актуально в эпоху домовых сетей, но данная технология продолжает применяться многими провайдерами и по сей день.

Для построения VPN обычно используют L2TP over IPsec (L2TP/IPsec), где IPsec работает в транспортном режиме и шифрует данные L2TP-пакета. При этом L2TP-туннель создается внутри IPsec-канала и для его установления необходимо прежде обеспечить IPsec-соединение между узлами. Это может вызвать сложности при работе в сетях с фильтрацией трафика (гостиничные сети, публичный Wi-Fi и т.д.), вызывает проблемы с пробросом L2TP/IPSec через NAT и работой из-за NAT одновременно нескольких клиентов.

К плюсам L2TP можно отнести высокую распространенность и надежность, IPsec не имеет серьезных уязвимостей и считается очень безопасным. Минус - высокая нагрузка на оборудование и невысокая скорость работы.

SSTP

SSTP (Secure Socket Tunneling Protocol, протокол безопасного туннелирования сокетов) - разработанный компанией Microsoft безопасный VPN-протокол, относится к так называемым SSL VPN, распространен преимущественно в Windows-среде, хотя клиенты доступны в среде многих современных ОС. Также есть сторонние серверные решения, скажем в Mikrotik.

Технически SSTP представляет собой туннельное PPP-соединение внутри HTTPS-сессии на стандартный порт 443. Для стороннего наблюдателя доступны только HTTPS-заголовки, наличия туннеля в трафике остается скрытым. Это позволяет успешно работать в любых сетях, так как HTTPS широко используется для доступа к сайтам и обычно разрешен, снимает проблему с пробросом или работой из-за NAT. Безопасен.

К плюсам можно отнести интеграцию в Windows-среду, безопасность, возможность работы через NAT и брандмауэры. К недостаткам - слабую или недостаточную поддержку со стороны других ОС и сетевых устройств, а также уязвимость к некоторым классическим SSL-атакам, таким как "человек посередине".

OpenVPN

OpenVPN - свободная реализация VPN с открытым исходным кодом. Для защиты соединения также используется SSL, но в отличие от SSTP заголовки OpenVPN отличаются от стандартных HTTPS, что позволяет однозначно определить наличие туннеля. Для передачи данных внутри SSL-канала OpenVPN использует собственный протокол с транспортом UDP, также существует возможность использовать в качестве транспорта TCP, но данное решение является нежелательным из-за высоких накладных расходов.

OpenVPN обеспечивает высокую безопасность и считается одним из самых защищенных протоколов, составляя альтернативу IPsec. Также имеются дополнительные возможности в виде передачи с сервера на клиент необходимых настроек и маршрутов, что позволяет легко создавать сложные сетевые конфигурации без дополнительной настройки клиентов.

Кроме туннелей, работающих на сетевом уровне (L3) - TUN, OpenVPN позволяет создавать соединения канального (L2) уровня - TAP, позволяя связывать сети на уровне Ethernet. Однако следует помнить, что в этом случае в туннель будет инкапсулироваться широковещательный трафик, а это может привести к повышенной нагрузке на оборудование и снижению скорости соединения.

Несмотря на то, что OpenVPN требует установки дополнительного ПО серверная часть доступна для Windows и UNIX-like систем, а клиентская в том числе и для мобильных устройств. Также поддержка OpenVPN имеется во многих моделях роутеров (часто в ограниченном виде).

К недостаткам можно отнести работу в пользовательском пространстве и некоторую сложность настроек. Скорость внутри OpenVPN туннелей также может быть значительно ниже скорости канала.

Несмотря на это OpenVPN имеет высокую популярность и достаточно широко используется как в корпоративных сетях, так и для доступа в интернет.

GRE туннель

GRE (Generic Routing Encapsulation, общая инкапсуляция маршрутов ) - протокол туннелирования разработанный компаний Cisco и предназначен для инкапсуляции любых протоколов сетевого уровня OSI (т.е. не только IP), GRE работает непосредственно поверх IP и не использует порты, не проходит через NAT, номер протокола 47.

GRE требует белых IP-адресов для обоих сторон туннеля и является протоколом без сохранения состояния, т.е. никак не контролирует доступность противоположного узла, хотя большинство современных реализаций содержат дополнительные механизмы, позволяющие определить состояние канала. Также отсутствуют какие-либо механизмы безопасности, но это не является недостатком, так как в отличие от клиент-серверных решений GRE-туннели применяются в корпоративной и телекоммуникационной среде, где для обеспечения безопасности могут использоваться иные технологии.

Для построения защищенных решений обычно используется GRE over IPsec, когда туннель GRE располагается поверх защищенного IPsec канала, хотя возможно и иное решение - IPsec over GRE, когда защищенное соединение устанавливается внутри незашифрованного GRE-туннеля.

GRE поддерживается в UNIX-like системах, сетевом оборудовании (исключая домашние модели), а также в Windows Server начиная с версии 2016. Данный протокол широко используется в телекоммуникационной сфере и корпоративной среде.

IP-IP туннель

IP-IP (IP over IP ) - один из самых простых и имеющий минимальные накладные расходы протокол туннелирования, но в отличие от GRE инкапсулирует только IPv4 unicast трафик. Также является протоколом без сохранения состояния и встроенных механизмов безопасности, обычно используется в паре с IPsec (IP-IP over IPsec). Поддерживается UNIX-like системами и сетевым оборудованием. Как и GRE не использует порты и не проходит через NAT, номер протокола 4.

EoIP туннель

EoIP (Ethernet over IP ) - разработанный Mikrotik протокол туннелирования канального уровня (L2), работает на базе протокола GRE инкапсулируя Ethernet кадры в GRE пакеты. Позволяет соединять на канальном уровне удаленные сети (что равносильно прямому соединению патч-кордом между ними) и обеспечивать связь без использования маршрутизации. При этом следует понимать, что такое соединение предполагает прохождение широковещательного трафика, что способно существенно снизить производительность туннеля, особенно на узких каналах или каналах с большими задержками.

В тоже время EoIP может быть полезен для подключения торгового и промышленного оборудования, которое не умеет работать на сетевом (L3) уровне с маршрутизацией. Например, для подключения удаленных видеокамер к видеорегистратору.

Первоначально EoIP поддерживался только оборудованием Mikrotik, сегодня его поддержка реализована в оборудовании Zyxel и существуют пакеты для его реализации в среде Linux.

IPsec

IPsec (IP Security ) - набор протоколов для обеспечения безопасности передаваемых по сетям IP данных. Также может использоваться не только для защиты уже существующих каналов связи, а для организации самостоятельных туннелей. Но IPsec-туннели не нашли широкого распространения по ряду причин: сложность настройки, критичность к ошибкам конфигурирования (может сильно пострадать безопасность) и отсутствие возможности использовать маршрутизацию для управления трафиком в таких туннелях (решение об обработке IP-пакетов принимается на основании политик IPsec).

Заключение

Переписывая данную статью, мы не ставили задачу объять необъятное, рассмотреть все существующие VPN-решения в рамках одной статьи невозможно. Ее назначение - познакомить читателя с основными используемыми сегодня технологиями для построения виртуальных частных сетей. При этом мы намеренно оставили за кадром решения от Cisco или иных "взрослых" производителей, так как их внедрением занимаются профессионалы, которым подобные статьи явно без надобности.

Также мы не стали рассматривать решения без широкой поддержки со стороны производителей сетевого оборудования, хотя там есть достаточно интересные продукты. Например, мультипротокольный сервер SoftEther VPN, который поддерживает L2TP, SSTP, OpenVPN и собственный SSL VPN протокол, имеет широкие сетевые возможности, графический клиент для настройки и администрирования и многие иные "вкусности". Или перспективный WireGuard, который отличается простотой, высокой производительностью и использованием современной криптографии.

Тем не менее, какую именно технологию следует использовать? Все зависит от сферы применения. Если стоит задача связать два офиса с выделенными IP-адресами, то мы порекомендовали бы использовать GRE или IP-IP, если возможность настройки удаленных сетей ограничена, то следует посмотреть в сторону OpenVPN, он также подойдет, если удаленные сети находятся за NAT или не имеют выделенного IP.

А вот для организации удаленного доступа следует использовать один из протоколов с нативной поддержкой в используемых пользователями системах или устройствах. Если у вас основу инфраструктуры составляют Windows-системы и не стоит вопрос доступа с мобильных устройств, то следует обратить внимание на SSTP, в противном случае лучше остановить свой выбор на универсальном L2TP.

PPTP в современных условиях не может считаться надежным из-за слабой защиты, но может оставаться хорошим выбором, если данные в туннеле будут передаваться по одному из защищенных протоколов. Скажем для доступа по HTTPS к корпоративному порталу или веб-версии корпоративного приложения, также работающему через SSL. В данном случае VPN будет обеспечивать дополнительную аутентификацию и сужать периметр атаки на приложение, безопасность самого канала в данном случае не будет играть решающей роли.

Содержание

Virtual Private Network – это виртуальная частная сеть, которая используются для обеспечения защищенного подключения внутри корпоративных соединений и доступа в интернет. Главный плюс ВПН – высокая безопасность за счет шифрования внутреннего трафика, что важно при передаче данных.

Что такое VPN-подключение

Многие люди, когда сталкиваются с этой аббревиатурой, спрашивают: VPN – что это и зачем нужно? Данная технология открывает возможность создать сетевое соединение поверх другого. Работает ВПН в нескольких режимах:

- узел-сеть;

- сеть-сеть;

- узел-узел.

Организация частной виртуальной сети на сетевых уровнях позволяет использовать TCP и UDP протоколы. Все данные, которые проходят через компьютеры, шифруются. Это дополнительная защита для вашего подключения. Есть множество примеров, которые объясняют, что такое VPN-соединение и зачем его нужно использовать. Ниже будет подробно освещен данный вопрос.

Зачем нужен VPN

Каждый провайдер способен предоставить по запросу соответствующих органов логи деятельности пользователей. Ваша интернет-компания записывает все действия, которые вы совершали в сети. Это помогает снять провайдеру любую ответственность за действия, которые проводил клиент. Существует много ситуаций, при которых нужно защитить свои данные и получить свободу, к примеру:

- ВПН-сервис используется для отправки конфиденциальных данных компании между филиалами. Это помогает защитить важную информацию от перехвата.

- Если вам необходимо обойти привязку сервиса по географической местности. К примеру, сервис «Яндекс Музыка» доступен только жителям России и жителям бывших стран СНГ. Если вы русскоязычный житель США, то послушать записи у вас не получится. VPN-сервис поможет обойти этот запрет, подменяя адрес сети на российский.

- Скрыть от провайдера посещение сайтов. Не каждый человек готов делиться своей деятельностью в интернете, поэтому будет защищать свои посещения при помощи ВПН.

Как работает VPN

Когда вы задействуете другой VPN-канал, ваш IP будет принадлежать стране, где находится данная защищенная сеть. При подключении будет создан туннель между ВПН-сервером и вашим компьютером. После этого в логах (записях) провайдера будет набор непонятных символов. Анализ данных специальной программой не даст результатов. Если не использовать эту технологию, то проток HTTP сразу же укажет, к какому сайту вы подключаетесь.

Структура VPN

Состоит это подключение из двух частей. Первая называется «внутренняя» сеть, можно создать несколько таких. Вторая – «внешняя», по которой происходит инкапсулированное соединение, как правило, используется интернет. Еще существует возможность подсоединиться к сети отдельного компьютера. Производится соединение пользователя к конкретному VPN через сервер доступа, подключенный одновременно к внешней и внутренней сети.

Когда программа для VPN подключает удаленного пользователя, сервер требует прохождения двух важных процессов: сначала идентификации, затем – аутентификации. Это необходимо для получения прав пользоваться данным соединением. Если вы полностью прошли успешно эти два этапа, ваша сеть наделяется полномочиями, которые открывают возможность работы. По сути – это процесс авторизации.

Классификация VPN

Есть несколько видов виртуальных частных сетей. Существуют варианты по степени защищенности, способу реализации, уровню работы по модели ISO/OSI, задействованному протоколу. Можно использовать платный доступ или бесплатный VPN-сервис от Google. Исходя из степени защищенности, каналы могут быть «защищенными» или «доверительными». Последние нужны, если само по себе соединение обладает нужным уровнем защиты. Для организации первого варианта следует использовать следующие технологии:

- PPTP;

- OpenVPN;

- IPSec.

Как создать VPN-сервер

Для всех пользователей компьютера есть способ, как подключить VPN самостоятельно. Ниже будет рассмотрен вариант на операционной системе Виндовс. Эта инструкция не предусматривает использование дополнительного ПО. Настройка проводится следующим образом:

- Чтобы сделать новое подключение, необходимо открыть панель просмотра сетевых доступов. Начните вбивать в поиске слова «Сетевых подключений».

- Нажмите на кнопку «Alt», в меню нажмите на раздел «Файл» и выберите пункт «Новое входящее подключение».

- Затем выставите пользователя, которому будет предоставлено соединение с этим компьютером через VPN (если у вас только одна учетная запись на ПК, то нужно создать обязательно пароль для нее). Установите птичку и нажмите «Далее».

- Далее будет предложено выбрать тип подключения, можно оставить галочку напротив «Интернет».

- Следующим шагом станет включение сетевых протоколов, которые на данном ВПН будут работать. Выставите галочки на всех пунктах, кроме второго. При желании можно установить конкретный IP, шлюзы DNS и порты в протоколе IPv4, но легче оставить автоматическое назначение.

- Когда кликните по кнопке «Разрешить доступ», операционка самостоятельно создаст сервер, отобразит окно с именем компьютера. Оно понадобится для соединения.

- На этом создание домашнего VPN-сервера завершено.

Как настроить VPN на Андроиде

Выше был описан способ, как создать VPN-подключение на персональном компьютере. Однако многие уже давно выполняют все действия при помощи телефона. Если не знаете, что такое VPN на Андроид, то все вышеописанные факты о данном типе подключения справедливы и для смартфона. Конфигурация современных аппаратов обеспечивает комфортное пользование интернетом на высокой скорости. В некоторых случаях (для запуска игр, открытия сайтов) используют подмену прокси или анонимайзеры, но для стабильного и быстрого подключения VPN подходит лучше.

Если вам уже ясно, что такое VPN в телефон, то можно перейти непосредственно к созданию туннеля. Выполнить это можно на любом устройстве с поддержкой Андроид. Производится подключение следующим образом:

- Зайдите в раздел с настройками, нажмите на раздел «Сеть».

- Найдите пункт под названием «Дополнительные настройки» и перейдите на раздел «VPN». Далее нужен будет пин-код или пароль, который разблокирует возможность создания сети.

- Следующий шаг – добавление VPN-соединения. Укажите название в поле «Server», имя в поле «username», установите тип подключения. Тапните по кнопке «Сохранить».

- После этого в списке появится новое подключение, которое можете использовать для смены своего стандартного соединения.

- На экране появится значок, который будет указывать на наличие подключения. Если по нему тапнуть, вам будет предоставлена статистика полученных/переданных данных. Здесь же можно отключить соединение VPN.

Видео: бесплатный VPN-сервис

Нашли в тексте ошибку? Выделите её, нажмите Ctrl + Enter и мы всё исправим!Обсудить

VPN - что это и зачем нужно. Описание подключения и настройка бесплатного VPN сервера

В последнее время конфиденциальность и анонимность в Интернете уже стали не роскошью, а необходимостью. Уже для того, чтобы пользоваться привычными сайтами и приложениями в России, необходимо подключаться к VPN, даже если сервис официально работает на территории страны (не говоря уже о Spotify и прочих программах). Таких примеров очень много, поскольку количество заблокированных и географически недоступных сервисов растет с каждым днем.

Распространено мнение, что VPN нужен только хакерам и компьютерным «гуру». Сейчас это далеко не так - любой пользователь, если его любимый сайт окажется заблокированным, захочет обойти блокировку. И сделать это можно будет только с помощью VPN.

Сервисов VPN сейчас довольно много, но уровни шифрования всего трафика для исключения случаев его перехвата третьими лицами у всех разные, а Proxy (используются в браузерных плагинах) вообще только «скрывают» IP и не могут защитить передаваемые данные. Одним из лучших считается Zoog VPN : он использует политику нулевого хранения логов и собственные DNS-серверы, расположенные в Греции.

У такого подхода есть множество плюсов. Провайдер не видит, какие ресурсы посещает пользователь, и не может осуществлять блокировку, внедрять свои скрипты и тулбары. Приятным бонусом также является широкая поддержка протоколов — от OpenVPN TCP/UDP, IKEv2 и L2TP/IPsec до PPTP VPN.

Одна из особенностей Zoog VPN - поддержка шифрования банковского уровня. Сервис использует алгоритм шифрования с 256-битными ключами, SHA256-аутентификацией и алгоритмом RSA-2048.Это особенно важно при использовании общественных Wi-Fi-точек в аэропортах, метро, кафе и ресторанах и других подобных местах.

Чтобы начать пользоваться сервисом, достаточно установить приложение на тот же Mac или Windows и зарегистрироваться — программа будет работать в фоне, и чтобы запустить подключение, потребуется всего один клик.

Перед этим можно выбрать один из серверов для подключения или протокол VPN в настройках. Например, IKEv2 VPN понадобится для Blackberry и других устройств.

Помимо этого, у сервиса есть крутое приложение для iOS и Android, с помощью которых вы всегда можете оставаться инкогнито в Сети, в том числе при использовании сети сотового оператора. Оно доступно бесплатно и имеет простой, но в то же время функциональный интерфейс.

Ну а приятная «вишенка на торте» — Zoog VPN предоставляет своим пользователям Socks5 прокси для доступа к Telegram, uTorrent, BitTorrent, Vuze и другим приложениям. Достаточно ввести адрес сервера и порт в настройках нужного приложения, а в качестве имени пользователя/пароля использовать данные вашего аккаунта.

Пользоваться Zoog VPN можно бесплатно, но количество серверов и объем трафика будет ограничен. Чтобы убрать все ограничения, можно воспользоваться акцией — прямо сейчас подписка на 2 года обойдется всего в 1,25 доллара в месяц вместо обычной цены в 11,99 доллара в месяц. Или оформить месячную/годовую подписку, которые не столь выгодны. За эти деньги вы получите доступ к более чем 28 серверам, безлимитный трафик, P2P, Socks5 прокси и все другие «плюшки» сервиса.

В последние несколько лет все более популярной становится технология организации удаленного рабочего места (будь то отдельный сотрудник и целый офис) за счет технологии VPN. Однако пользователю не очень удобно каждый раз при загрузке компьютера вручную инициировать VPN соединение. Как сделать так, чтобы VPN подключение поднималось автоматически при загрузке Windows или при входе пользователя в систему и не требовало бы от пользователя никаких дополнительных манипуляций? Попробуем в этом разобраться.

Предположим, что для подключения к VPN, вы используете специально созданное подключение с именем «vpn_ office ». В том случае, если новое VPN создавалось с настройками по-умолчанию, скорее всего его название будет содержать пробелы или русские символы (). Для дальнейшей работы, лучше его переименовать, так, чтобы имя VPN подключения содержало только английский символы, а пробелы в названии отсутствовали (Правой клавишей по значку соединения и «Переименовать»).

В параметрах VPN подключения снимите галочки у параметров:

- Отображать ход подключения (Display progress while connecting)

- Запрашивать имя, пароль и т.д. (Prompt for name and password, certificate, etc)

- Включать домен входа в Windows (Include Windows logon domain)

Существует несколько способов автоматической установки VPN соединения в Windows. Большинство из них работают корректно практически во всех версиях Windows и отличаются способами реализации автоматического запуска сценария инициации VPN подключения. В некоторых случаях какая-то конкретная методика может не заработать, и вам придется попробовать альтернативную. Также стоит отметить, что описанные методики автоматического подключения к VPN были протестированы в Windows 7, однако с небольшими модификациями и правками (или совсем без оных), их можно использовать и в других ОС семейства Windows

Для установки автоматического VPN соединения мы будем использовать встроенную в систему утилиты rasdial .

RASDIAL. Установка VPN подключения из командной строки

Утилита rasdial появилась еще в самых ранних версиях Windows и использовалась для управления удаленными подключениями. Найти утилиту rasdial.exe можно в системном каталоге C:\Windows\system32\ .

Список текущих удаленных подключений можно отобразить, набрав команду rasdial без параметров.

Чтобы отключить удаленное соединение, нужно воспользоваться командой:

Rasdial «имя_ VPN_подключения» /disconnect

Нас в данном случае интересует процесс как с помощь данной утилиты можно установить VPN подключение. Формат команды в этом случае будет такой:

Rasdial [Имя_VPN_подключения] [имя_пользователя] [пароль]

[Имя_VPN_подключения] — название VPN подключения в системе

[имя_пользователя] [пароль] – информация, выданная вашим ISP или администратором.

В том случае, если название подключения или имя пользователя содержит пробел, служебные или русские символы, такой параметр нужно брать в кавычки.

В моем случае, команда подключения будет такой:

Rasdial vpn_office winitpro_admin $ecretnaRFr@z@

В случае успешной установки VPN соединения и прохождения авторизации, отобразится строка «Command completed successfully », это означает, что соединение с VPN сервером установлено.

Следующий шаг – настройка автоматического запуска данной команды.

Автозапуск VPN подключения с помощью планировщика Windows

Попробуем настроить автозапуск VPN с помощью функций планировщика (Task Sheduller) Windows. Для этого запустите программу Start->All Programs-> Accessories-> System Tools->Task Scheduler, или же в командной строке выполните: taskschd.msc

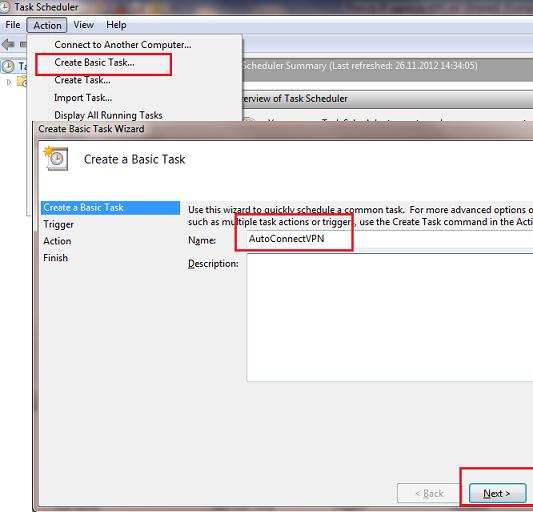

Создадим новое простое задание планировщика с именем «AutoConnectVPN

»

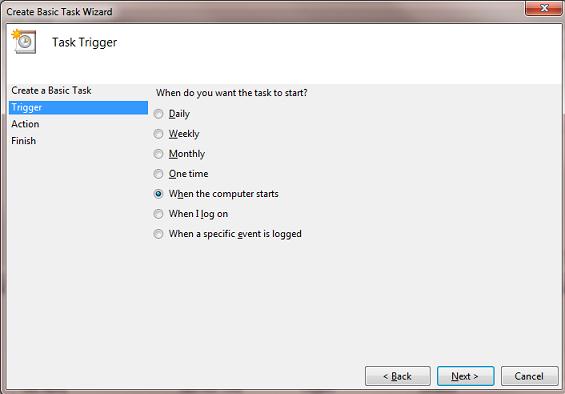

- When the computer starts (при загрузке компьютера)

- When I log on (при входе пользователя в систему)

Выбор в данном случае за вами, т.к. в зависимости от требования к организации системы иногда нужно, чтобы VPN автоматически подключался при загрузке компьютера (пользователь еще не вошел в систему). Это удобно использовать на серверах (для служб, работающих в фоновом режиме или для выполнения других автоматических операций). Если же требуется, чтобы VPN запускался только при входе пользователя (начало рабочего дня оператора или работника удаленного офиса), нужно выбрать второй вариант.

Затем указываем что планировщик должен запустить программу (Start a program).

В следующем окне нужно указать какую программу нужно запустить и с какими параметрами. Мы запускаем C:\Windows\system32\rasdial.exe с аргументами vpn_office winitpro_admin $ecretnaRFr@z@

После окончания работы мастера, в списке задач, выполняемых при загрузке Windows, появится еще одна с именем AutoConnectVPN. Теперь при следующей загрузке системы VPN соединение должно подняться автоматически.

Для Windows 7/ Win 8 . В том случае, если соединение не установиться, попробуйте в планировщике задач найти созданное вами задание и в его свойствах на вкладке General укажите — Run with highest privileges (запускать с правами администратора), это должно помочь.

Автозапуск VPN с помощью реестра

VPN подключение можно устанавливать автоматически и с помощью реестра. В реестре существует специальная ветка, программы в которой Windows автоматически запускает каждый раз при загрузке.

Если нужно запускать подключение только для текущего пользователя, то эту операцию нужно произвести с разделом HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Автоматическое подключение VPN с помощью автозагрузки

Просто создать ярлык для нужного VPN подключения и скопируйте (перетяните) созданный ярлык в каталог Автозагрузка (C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup) меню «Пуск».

Возможно, многие читатели будут возмущены, почему самый простой способ автоматизации установки VPN соединения идет последним. Однако поспешу сообщить, что такая методика почему-то в некоторых случаях не всегда работает, особенно в ОС с UAC.

Автостарт VPN с помощью системной службы

Данная методика предполагает, что мы создадим собственную службу Windows, которая отрабатывает процедуру VPN соединения до входа пользователя в систему.

В командной строке с правами администратора, создадим новую службу командой:

Sc create autoVPN start= auto binPath= "rasdial vpn_office winitpro_admin $ecretnaRFr@z@" DisplayName= "AutoVPN" depend= lanmanworkstation obj= "NT AUTHORITY\LocalService"

Чтобы служба запускалась уже после запуска всех системных служб, поставим ее в зависимость от службы lanmanworkstation . В консоли services.msc должна появиться новая служба autoVPN , если она отсутствует, проверьте правильность введенной команды.

Учтите, что это псевдо-служба, и она не будет отображаться в процессах, отрабатывая один раз при запуске системы.

Удалить службу можно командой:

Sc delete autoVPN

В этой статье мы разобрали наиболее популярные способы организации автоматического VPN подключения в Windows. Если что-то не заработало, или вы знаете собственный способ организации автозапуска VPN — описывайте все в комментариях. Указанную схему можно протестировав, подняв и отработать всю процедуру на нем.